Introducción

En los anales de la evolución tecnológica, ciertos eventos se destacan no solo por su novedad, sino por el profundo impacto que tienen en la trayectoria futura del campo. La creación del primer virus informático es uno de estos hitos. Esta historia no trata solo sobre el logro técnico de crear un programa autorreplicante, sino también sobre la creciente comprensión de las vulnerabilidades dentro del naciente panorama digital. Para entender los orígenes de los virus informáticos, es necesario adentrarse en los primeros días de la computación, cuando la experimentación era abundante y las implicaciones del comportamiento del software aún eran en gran medida inexploradas.

Primeros Días de la Computación

En las décadas de 1940 y 1950, las computadoras eran máquinas colosales que a menudo ocupaban habitaciones enteras. Estas primeras computadoras, como la ENIAC (Electronic Numerical Integrator and Computer) y la UNIVAC (Universal Automatic Computer), eran los gigantes pioneros de una nueva era tecnológica. Se usaban principalmente para cálculos científicos, propósitos militares y procesamiento de datos para el gobierno y grandes corporaciones. Programar estas máquinas era una tarea laboriosa, que involucraba tarjetas perforadas y un profundo entendimiento de su intrincado hardware.

Para la década de 1960, las computadoras se habían vuelto algo más accesibles, aunque aún lejos de ser ubicuas. El concepto de recursos informáticos compartidos comenzó a arraigar con el advenimiento de los sistemas de tiempo compartido. Estos sistemas permitían a múltiples usuarios acceder a una sola computadora, compartiendo sus recursos de manera eficiente. Este período también vio la aparición del ARPANET, el precursor de Internet moderno, que facilitaba el intercambio de información e ideas a través de ubicaciones distantes.

Fundamentos Teóricos: Autómatas Autorreplicantes

La idea de programas autorreplicantes precede a la creación del primer virus informático. John von Neumann, un matemático e informático pionero, sentó las bases teóricas para este concepto en la década de 1940. El trabajo de von Neumann sobre autómatas celulares y máquinas autorreplicantes fue principalmente teórico, pero proporcionó un marco para entender cómo un programa podría replicarse a sí mismo.

El “constructor universal” de von Neumann era una máquina teórica que podía construir una copia de sí misma dadas las instrucciones y materiales correctos. Este concepto se inspiró en los sistemas biológicos, donde los organismos se replican a través del proceso de división celular. Su trabajo, aunque abstracto, insinuaba el potencial del software para exhibir comportamientos autorreplicantes similares, una noción que se materializaría más tarde en forma de virus informáticos.

El Virus Creeper: El Primero de su Tipo

El título del primer virus informático se atribuye a menudo al virus Creeper, que surgió a principios de la década de 1970. Creeper fue creado por Bob Thomas, un programador de BBN Technologies, una empresa fuertemente involucrada en el desarrollo del ARPANET. A diferencia de los virus maliciosos que seguirían sus pasos, Creeper era más un programa experimental diseñado para explorar las capacidades e implicaciones del código autorreplicante.

Creeper fue escrito para el sistema operativo Tenex, que se usaba en las computadoras DEC PDP-10. El virus se movía de una computadora a otra en el ARPANET, mostrando un mensaje simple en la pantalla: “I’M THE CREEPER: CATCH ME IF YOU CAN.” No estaba diseñado para causar daño o robar información; más bien, era un ejercicio exploratorio en programación. No obstante, Creeper sentó las bases para la realización de que el software podría autorreplicarse y propagarse a través de una red.

Para contrarrestar a Creeper, un colega programador en BBN Technologies, Ray Tomlinson, desarrolló el programa Reaper. Reaper estaba diseñado para rastrear y eliminar instancias de Creeper, lo que lo convierte posiblemente en el primer programa antivirus. Esta interacción entre Creeper y Reaper preparó el terreno para la batalla continua entre el software malicioso y las contramedidas defensivas.

La Evolución de los Virus Informáticos

Después de Creeper, el concepto de programas autorreplicantes comenzó a evolucionar, llevando al desarrollo de virus más sofisticados y, desafortunadamente, más maliciosos. A fines de la década de 1970 y principios de la de 1980, el panorama informático estaba cambiando rápidamente. Las computadoras personales se estaban volviendo más comunes, y el auge de los sistemas de tablones de anuncios (BBS) facilitó el intercambio de software entre aficionados y entusiastas. Este período vio la creación de varios virus y gusanos tempranos que influirían en el futuro de la ciberseguridad.

El Virus Rabbit

Uno de los primeros virus conocidos después de Creeper fue el virus Rabbit, también conocido como el virus Wabbit, que apareció a mediados de la década de 1970. A diferencia de Creeper, Rabbit estaba diseñado con una intención más destructiva. Se replicaba rápidamente en el sistema infectado, consumiendo recursos del sistema y causando finalmente que la computadora se bloquease. Rabbit demostró el potencial de los programas autorreplicantes para causar daños reales, destacando la necesidad de medidas de seguridad robustas en los entornos informáticos.

El Gusano Morris

El Gusano Morris, liberado en 1988 por Robert Tappan Morris, fue otro hito significativo en la historia de los virus informáticos. A diferencia de Creeper, que estaba confinado al ARPANET, el Gusano Morris se propagó a través del incipiente internet, infectando aproximadamente el 10 % de las computadoras conectadas a la red en ese momento. El gusano explotó vulnerabilidades en sistemas basados en Unix y tuvo un impacto de gran alcance, causando interrupciones generalizadas y resaltando la importancia crítica de la ciberseguridad.

El impacto del Gusano Morris fue profundo, lo que llevó a la creación del Computer Emergency Response Team (CERT) por parte de la Defense Advanced Research Projects Agency (DARPA). Este fue un momento crucial en la historia de la ciberseguridad, ya que marcó el comienzo de esfuerzos organizados para responder y mitigar los efectos de los virus informáticos y otros software maliciosos.

Las Motivaciones Detrás de los Virus

Entender las motivaciones detrás de la creación de virus informáticos es clave para comprender su evolución e impacto. Mientras que los primeros virus, como Creeper y Rabbit, a menudo fueron creados como experimentos o bromas, las motivaciones detrás de la creación de virus se han diversificado con el tiempo. Los virus modernos pueden estar impulsados por una variedad de factores, que incluyen ganancias financieras, activismo político, espionaje y pura malicia.

Experimentación y Curiosidad

Los creadores de los primeros virus a menudo estaban motivados por la curiosidad y el deseo de experimentar con las capacidades del software y el hardware. El virus Creeper de Bob Thomas, por ejemplo, fue un ejercicio exploratorio en programación, diseñado para probar el concepto de código autorreplicante. De manera similar, muchos de los primeros creadores de virus eran aficionados y entusiastas que estaban fascinados por el potencial de las computadoras y buscaban empujar los límites de lo que era posible.

Ganancia Financiera

A medida que internet y la economía digital han crecido, la ganancia financiera se ha convertido en un motivador principal para los creadores de virus. Los virus modernos a menudo tienen como objetivo robar información sensible, como números de tarjetas de crédito y credenciales de inicio de sesión, que pueden venderse en el mercado negro. El ransomware, un tipo de malware que cifra los archivos de una víctima y exige un pago para su liberación, se ha convertido en una amenaza particularmente lucrativa y generalizada.

Motivos Políticos e Ideológicos

Algunos virus se crean con motivos políticos o ideológicos. Estos virus, a menudo referidos como herramientas de hacktivismo, están diseñados para promover una causa particular o interrumpir las operaciones de organizaciones y gobiernos. Por ejemplo, el gusano Stuxnet, descubierto en 2010, fue una pieza de malware altamente sofisticada que tenía como objetivo las instalaciones nucleares de Irán. Se cree ampliamente que fue creado por actores patrocinados por el estado con el objetivo de obstaculizar el programa nuclear de Irán.

Espionaje y Guerra Cibernética

En el ámbito de las relaciones internacionales, los virus y otras formas de malware se han convertido en herramientas de espionaje y guerra cibernética. Los actores patrocinados por el estado desarrollan malware sofisticado para infiltrarse en las redes de naciones rivales, robar información sensible y perturbar infraestructuras críticas. El auge de la guerra cibernética ha añadido una nueva dimensión al conflicto global, con las naciones reconociendo cada vez más la importancia estratégica de la ciberseguridad.

La Batalla Continua: Defensa y Mitigación

La creación del primer virus informático marcó el comienzo de una batalla continua entre el software malicioso y las defensas diseñadas para proteger contra él. Esta batalla ha evolucionado significativamente a lo largo de las décadas, con atacantes y defensores adaptándose constantemente a nuevas tecnologías y tácticas.

Software Antivirus

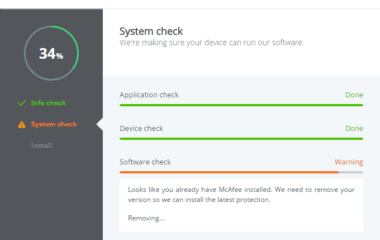

Tras los primeros virus como Creeper y Rabbit, el desarrollo de software antivirus se convirtió en un aspecto crucial de la seguridad informática. Los programas antivirus están diseñados para detectar, poner en cuarentena y eliminar software malicioso de los sistemas infectados. Con el tiempo, estos programas se han vuelto más sofisticados, incorporando técnicas avanzadas

como el análisis heurístico y el aprendizaje automático para identificar y mitigar nuevas amenazas.

Firewalls y Sistemas de Detección de Intrusos

Además del software antivirus, se han desarrollado otras medidas defensivas para proteger los sistemas y redes informáticos. Los firewalls actúan como barreras entre redes confiables y no confiables, controlando el flujo de datos y evitando el acceso no autorizado. Los sistemas de detección de intrusos (IDS) monitorizan el tráfico de red en busca de signos de actividad sospechosa, alertando a los administradores sobre posibles amenazas.

Mejores Prácticas de Seguridad

A medida que el panorama de amenazas ha evolucionado, también lo han hecho las mejores prácticas para asegurar sistemas y redes informáticas. Se recomienda a organizaciones e individuos implementar una serie de medidas de seguridad, incluyendo actualizaciones regulares de software, contraseñas seguras, encriptación y educación del usuario. Adoptando un enfoque proactivo hacia la ciberseguridad, es posible mitigar los riesgos que plantean los virus y otras formas de malware.

Conclusión

La invención del primer virus informático, Creeper, fue un momento decisivo en la historia de la computación. Lo que comenzó como un programa experimental para probar el concepto de código autorreplicante ha evolucionado hacia una batalla compleja y en constante cambio entre el software malicioso y las defensas diseñadas para proteger contra él. A lo largo de las décadas, los virus informáticos se han vuelto más sofisticados, impulsados por una variedad de motivaciones que van desde la curiosidad y la experimentación hasta la ganancia financiera, el activismo político y la guerra cibernética.

La historia del primer virus informático sirve como recordatorio de la naturaleza de doble filo del progreso tecnológico. Mientras la revolución digital ha traído oportunidades y avances sin precedentes, también ha expuesto vulnerabilidades que pueden ser explotadas con fines maliciosos. A medida que continuamos navegando por la era digital, la batalla continua entre atacantes y defensores seguirá siendo un aspecto definitorio de nuestro panorama tecnológico, moldeando el futuro de la ciberseguridad y el mundo de la computación en general.

5.0 out of 5

- Compatible con Windows, Mac, Android, iOS

- gestor de contraseñas y optimización de rendimiento

- Protección contra virus, adware y ransomware

- Protección Wi-Fi contra hackers

El antivirus de Panda proporciona protección de alto nivel al navegar en internet, descargar archivos, y en cualquier otra actividad en línea. La seguridad de Panda funciona de gran manera en pruebas de laboratorio, y mejora considerablemente a su competencia. El software, funciona constantemente en segundo plano. Algunos usuarios han notado que esto puede causar un impacto negativo en el desempeño del ordenador.

VISITAR PÁGINA WEB

4.5 out of 5

- Muy Económico

- Compatible con Windows, Mac, Android, iOS

- Protección en Tiempo Real

- Herramientas de Optimización del Rendimiento

Total AV ha causado un gran revuelo en el mercado de los antivirus recientemente. Esta empresa relativamente nueva ofrece un software potente y fácil de usar que tiene un impacto relativamente pequeño en la velocidad de tu sistema. Total AV proporciona un antivirus verdaderamente moderno capaz de mantenerse al día con el creciente mercado de […]

VISITAR PÁGINA WEB

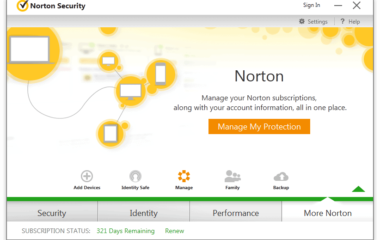

4.0 out of 5

- Confiable Líder en la Industria'

- Compatible con Windows, Mac, Android, iOS

- Garantía de 100% Eliminación de Virus o Devolución del Dinero

- VPN Web y Protección para Navegación Segura

Si tu principal preocupación es tener un nivel de seguridad de élite, Norton puede ser la opción perfecta. El software recibe las mejores calificaciones en pruebas de laboratorio y ofrece una garantía 100% libre de virus. Veamos algunas de sus funciones de seguridad.

VISITAR PÁGINA WEB

4.0 out of 5

- Compatible con todos los sistemas operativos importantes

- Garantía del 100% de eliminación de virus

- Política de Reembolso de 30 Días

McAfee Antivirus también es conocido por ser una de las herramientas antivirus más sencillas de usar, lo que lo hace ideal incluso para usuarios que no son muy expertos usando ordenadores. Todas las funciones están habilitadas y preconfiguradas para simplificar su uso a los usuarios principiantes. El software viene con controles parentales, protección de firewall, análisis programados y más, todo para ayudar a los usuarios a mantener sus sistemas seguros.

VISITAR PÁGINA WEB